Berlin-Am 8. Juli 2015 verschwindet in Potsdam der sechsjährige Elias. Er hatte vor dem Haus gespielt. Polizisten und Anwohner suchen wochenlang die Umgebung ab. Der Junge bleibt verschwunden.

Am 1. Oktober desselben Jahres geht der vier Jahre alte Mohamed im Gedränge vor der Anlaufstelle für Flüchtlinge in Moabit verloren. Die Polizei veröffentlicht Ende des Monats ein Bild aus einer Überwachungskamera, das einen Mann mit einem kleinen Jungen an der Hand zeigt. Eine Frau erkennt auf dem Fahndungsbild ihren 32-jährigen Sohn und ruft die Polizei. Im Kofferraum seines Autos findet man Mohameds Leiche. Der Mann gibt zu, auch Elias getötet zu haben. In einer Kleingartenanlage graben Polizisten das tote Kind aus.

Bei der Durchsuchung der Wohnung des 32-Jährigen packen Polizisten seinen PC, Handys und Kameras ein. In der Mitteilung der Staatsanwaltschaft wird es heißen: „Die Auswertung der sichergestellten Datenträger dauert an.“ Es ist einer dieser Standardsätze solcher Pressemitteilungen. Sie sind nichtssagend und bedeuten doch so viel.

Für Olaf Ritzau und Sebastian Lasogga zum Beispiel. Sie gehören zur Zentralstelle IT-Forensik im Berliner Landeskriminalamt. Sie durchforsten beschlagnahmte Datenträger nach Dateien, die Beschuldigte belasten oder auch entlasten können. Datenträger sind alle Geräte, die einen elektronischen Speicher haben. Das können neben Computern und Mobiltelefonen unter anderem auch Navigationsgeräte oder Videokameras, GPS-Tracker und Drohnen als „fliegende Speicherkarten“ sein und alles, was zum „Internet der Dinge“ gehört, etwa Alexa von Amazon.

Solche Smarthome-Geräte werden immer wichtiger, wenn es darum geht, ein Alibi zu bestätigen oder zu widerlegen. Gerade bei Tötungsdelikten sind für die Mordkommission Anwesenheitszeiten entscheidend. Wann war der Täter oder Zeuge vor Ort? Wann hat das Opfer noch gelebt? Auch bei Vermisstenfällen spielt die Technik eine Rolle, etwa der Wlan-Router, der die An- und Abwesenheit eines Handys registriert. Die Smarthome-Technologie ist die Zukunft, auch für Forensiker wie Olaf Ritzau und Sebastian Lasogga.

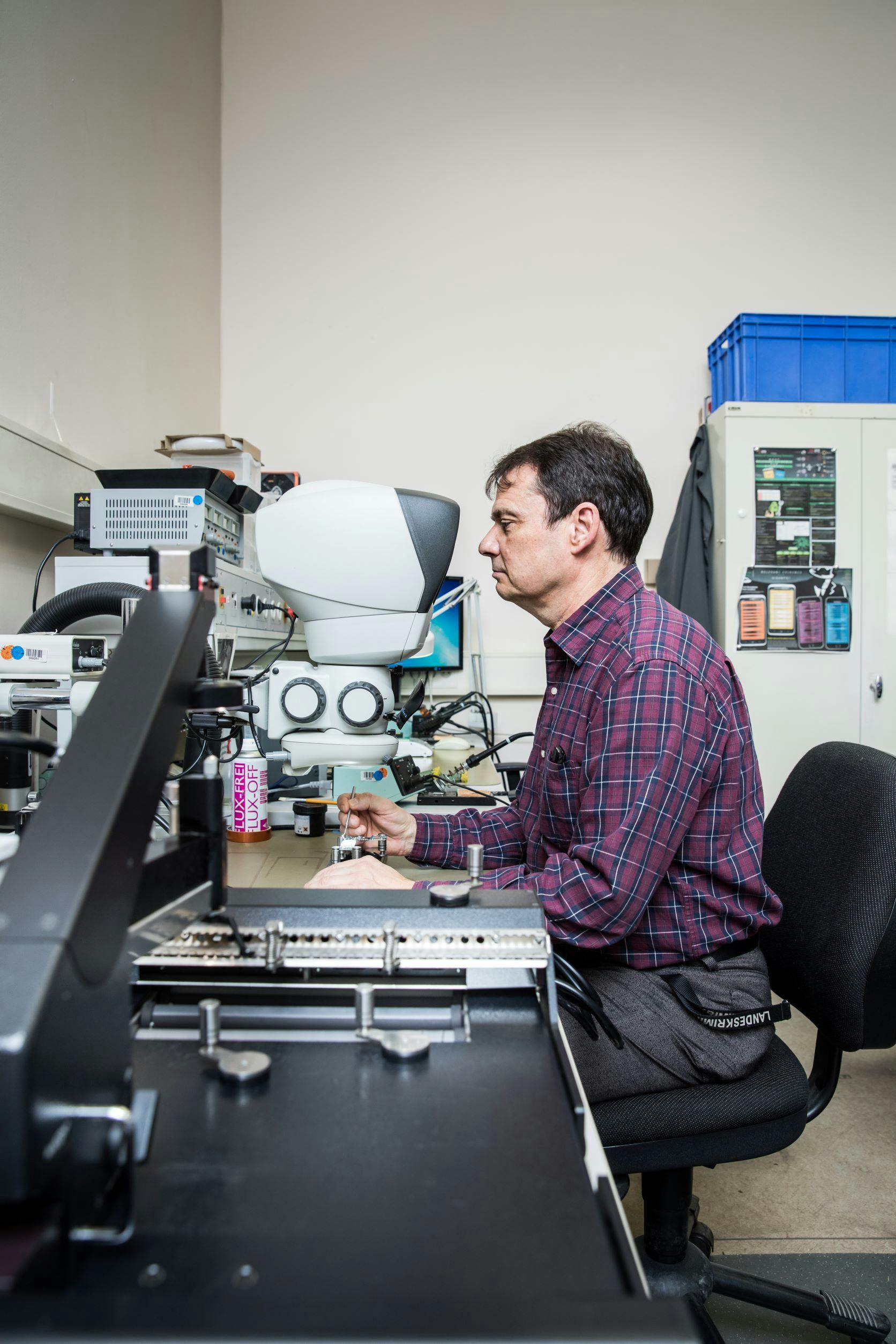

Olaf Ritzau ist Erster Kriminalhauptkommissar und verantwortlich für den Bereich der Mobilfunkforensik. Der 57-Jährige lernte vor seiner Polizeilaufbahn Schlosser und studierte Fernmeldetechnik. Die 40 Techniker, die bei der IT-Forensik arbeiten, haben verschiedene Ausbildungen: Sie sind erfahrene Informatiker oder Elektrotechniker sowie Autodidakten aus dem Bereich der Schutz- und Kriminalpolizei. Der 31-jährige Sebastian Lasogga studierte an der Technischen Universität Berlin Elektrotechnik, bevor der Ingenieur zur Polizei kam. Die Spezialisten verbindet eine Fähigkeit: eine ruhige Hand beim Umgang mit winzigen und empfindlichen elektronischen Bauteilen – und Einfallsreichtum.

Der wird zum Beispiel gebraucht, wenn ein iPhone entschlüsselt werden muss. So ein Smartphone speichert nicht nur Chatverläufe oder Fotos, sondern registriert auch die Geodaten, wo ein Mensch beziehungsweise das Telefon war. „Es gibt Möglichkeiten, den Sperrcode zu überwinden. Aber man muss immer das Passwort herausfinden und es kommt auf den Einzelfall an“, sagt Ritzau dazu, ohne näher ins Detail gehen zu wollen. „So wie Hacker nutzen auch wir Lücken im System – wenn es dafür die rechtliche Grundlage gibt.“

Allein bei den Mobilfunkgeräten müssen sie pro Jahr 2500 bis 3000 Stück auslesen – samt Sim- und Speicherkarten. „Es ist eine Illusion, dass man wie bei CSI mal schnell die Daten rauszieht“, sagt Olaf Ritzau. In den vergangenen Jahren wurde der Fachbereich personell aufgestockt. Trotzdem kann die Auswertung eines Gerätes bis zu drei Monate dauern, wenn es hochkomplex verschlüsselt ist.

Der größte Fehler wäre es, ein nasses Telefon einzuschalten

Manche Geräte, die sie auf den Tisch bekommen, sind kaputt – angebrannt, zerschlagen, oder sie lagen im Wasser, so wie im Fall eines Anglers, der vor einiger Zeit tot gefunden wurde. Um wenigstens die wichtigen Funktionen des Gerätes wiederherzustellen, muss es getrocknet werden. Die Forensiker demontieren es und legen es in einen Trockenschrank bei 60 Grad. Zu heiß darf es nicht sein, um Schäden an den elektronischen Bauteilen auf der Leiterplatte zu vermeiden. Die Ingenieure legen ein Gerät manchmal in Isopropylalkohol, um das Wasser zu verdrängen. Ist ein Telefon nass, wäre es der größte Fehler, es einzuschalten. Ein verklebtes Gerät wird deshalb geöffnet, indem es mit einer feinen Fräse aufgeschnitten wird. Zuvor haben sie sich vom ermittelnden Kommissariat eine „Zerstörungsfreigabe“ geholt.

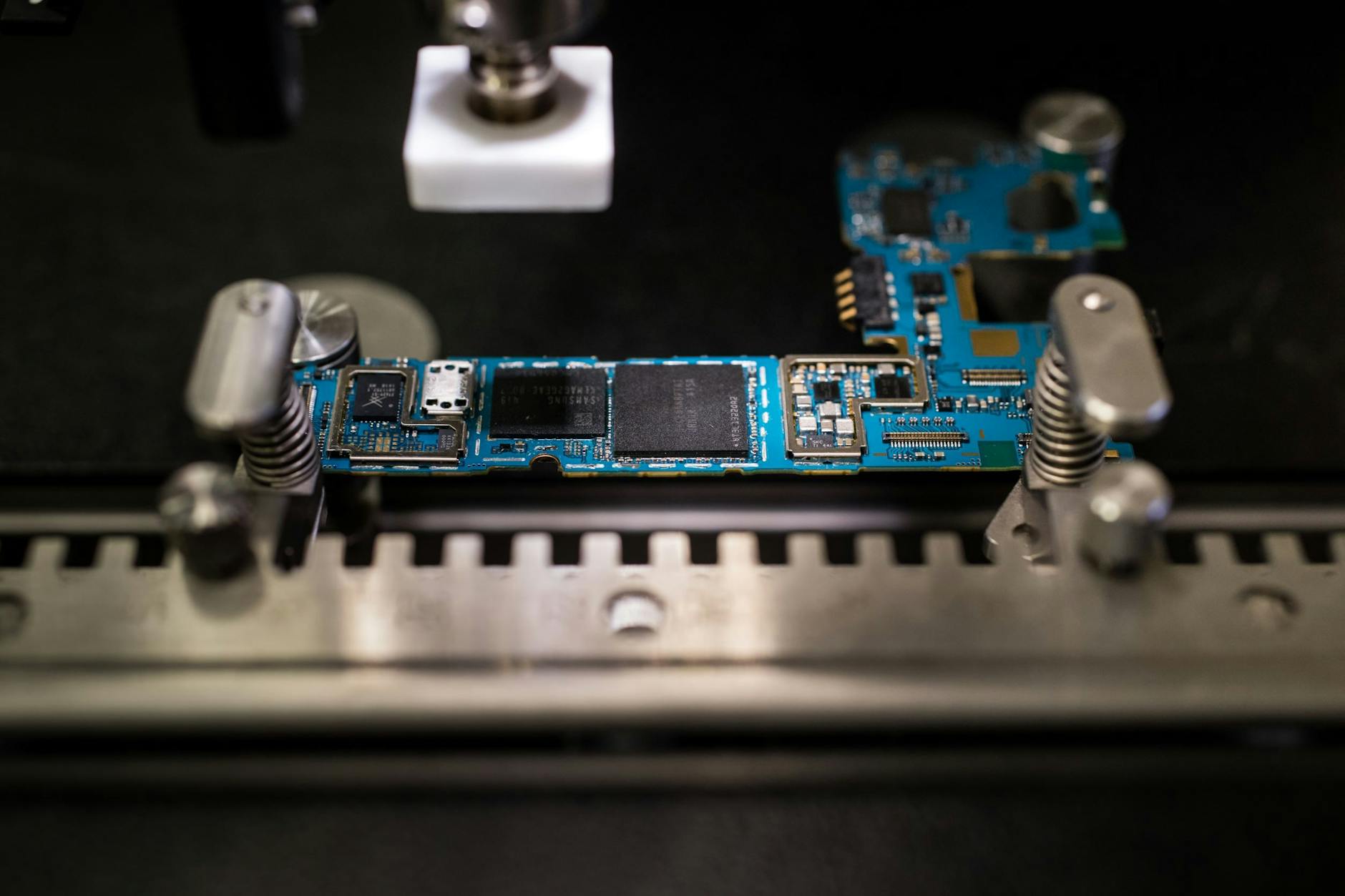

„Manchmal müssen wir die Leiterplatte ausbauen und in ein modellgleiches Gerät wieder einbauen“, sagt Olaf Ritzau. So war es bei einem verrotteten Motorola-Handy, das neben einer skelettierten Leiche lag, die in Hohenschönhausen gefunden wurde. Nach zwölf Jahren im Freien waren die Kontakte korrodiert. In diesem Zustand war das Herauslöten des Speicherchips mit seinen 56 Kontakten zu riskant. Die Spezialisten bauten die Leiterplatte, auf der der Chip steckte, aus und verbanden sie über Drähte mit einem baugleichen Gerät. Es funktionierte. Anhand der eingespeicherten Kontakte im Telefonbuch, der Anrufliste und der zuletzt gesendeten SMS konnte das ermittelnde Kommissariat dann herausfinden, dass es sich bei der Leiche um eine Obdachlose handelte, die vor zwölf Jahren verstorben war. Die Polizisten konnten die Angehörigen informieren.

Doch nicht immer klappt es. Nach dem Tötungsdelikt an einer jungen Frau hatten die Ermittler auf deren Smartphone entscheidende Hinweise vermutet. Es war gesperrt, und die Forensiker versuchten, den hoch empfindlichen Speicher aus dem Telefon herauszuholen. Doch er ging kaputt. Wahrscheinlich hatte der Chip schon einen Mikroriss. „Das ist ärgerlich, dann gibt es keinen Weg zurück“, sagt Olaf Ritzau.

Das Handgelenk ist an der Steckdose geerdet

Ihr Labor gleicht einer Werkstatt. Es riecht nach Lötfett, auf dem Tisch stehen eine Lötstation und ein 3-D-Mikroskop. Optisch vergrößert ähneln die Baugruppen auf der Platine dem Luftbild eines Industriebetriebes. Wenn die Techniker einen Chip herauslöten, ist ihr Handgelenk mit einem Armband versehen, das mit einem Draht am Nullleiter der Steckdose geerdet ist. Denn zu groß ist die Gefahr, dass eine statische Entladung die sensible Elektronik zerstört.

Während immer mehr Smartphones und Smarthome-Geräte zur Untersuchung eingeliefert werden, nimmt die Zahl der auszuwertenden Personal Computer ab – etwa 600 Stück sind es im Jahr. Die Masse der Bevölkerung – und eben auch der Kriminellen – verwendet eher Mobiltelefone als PCs. Letztere werden oft in Büros oder Kanzleien beschlagnahmt, etwa beim Verdacht von Wirtschaftskriminalität.

Sebastian Lasogga baut aus den PCs die Speicher aus und beginnt dann mit einer Datensicherung. Vor allem bei Kinderpornografie sei es schwierig, an die Daten zu kommen, weil sie in der Regel verschlüsselt sind, sagt er. „Daten werden gern auch auf einem externen Speicher versteckt. Man stellt dann fest: Hier war noch ein Datenspeicher dran. Wo ist der?“ Von diesen Bildern bekommen die Spezialisten einiges angeliefert. Erst vor einigen Monaten waren allein in Deutschland Hunderttausende Mitglieder eines Kinderpornoringes festgestellt worden.

Wie geht man als IT-Forensiker mit so etwas um? Wie bekommt man den Kopf wieder frei? „Wir haben den großen Vorteil, dass wir nur die Dateien finden müssen und dabei kursorisch sichten“, sagt Sebastian Lasogga. „Die Detailauswertung übernehmen die Ermittler.“

Ist der Beschuldigte vielleicht „Star Trek“-Fan?

Beim Entschlüsseln lassen sie Software mit Wörterbüchern durchlaufen, und mit Glück ist schon etwas dabei. „Ansonsten müssen wir uns Gedanken machen, was derjenige gewählt haben könnte“, sagt der Elektrotechniker. „Man schaut zum Beispiel, welche Interessen der Beschuldigte hat. Ist er ein ‚Star Trek‘-Fan? Oder kennt er sich in Entenhausen aus?“ Wenn sie einen Hinweis auf ein Passwort wie „Mickymaus1234“ haben, können sie sich bei mehreren Geräten eines Beschuldigten mitunter von einem Passwort zum nächsten hangeln. Das Umgehen eines Passwortes klappt nur noch selten, es ist immer ein Ausprobieren. Sie nutzen dann Technik, die alle Passwortvarianten durchlaufen lässt. Das kann dauern.

Zeitaufwendig ist die Arbeit mitunter auch in anderer Hinsicht. Etwa im Fall eines großen Unternehmens, gegen dessen Verantwortliche die Staatsanwaltschaft wegen Körperverletzung ermittelte. Sie standen im Verdacht, gegen den Arbeitsschutz verstoßen zu haben, weil eine größere Zahl von Mitarbeitern offenbar durch giftige Schwermetalle erkrankt war. Die Ermittler waren mit mehr als 300.000 eingescannten und gefaxten Dokumenten konfrontiert. Doch nicht alle waren maschinenlesbar, um sie nach bestimmten Begriffen zu durchsuchen.

Sebastian Lasogga hat dann eine Software programmiert, die Bild in Text umwandelt. „Zwar gibt es eine entsprechende Software auf dem Markt, aber keine, die für diese große Datenmenge ausreichend war“, sagt er. Sein Kollege ergänzt: „Wir sind keine Entwicklerbude, sondern das Tagesgeschäft läuft ja auch noch.“

Normales Tagesgeschäft war aber auch der Fall der ermordeten Kinder nicht. Bei der Suche nach Elias wertete die Polizei Videos aus der Gegend in Potsdam aus, wo der Junge verschwand. Die Anlagen speicherten in unterschiedlichem Format, einige Anlagen musste die Polizei komplett mitnehmen. Als die Fahnder den Täter festgenommen hatten, werteten Olaf Ritzau und seine Mitarbeiter dessen Digitalkameras, Handys, PCs und Navigationsgerät aus. „In dem Raum, in dem er Elias und später Mohamed festgehalten hat, waren überall Kameras installiert, sogar in den Teddys“, sagt Olaf Ritzau.

Als der 32-Jährige in der Vernehmung saß, übermittelten die IT-Forensiker die Informationen, die sie aus den Untersuchungsobjekten gewannen, live an den vernehmenden Ermittler, der die Bilder dem Verdächtigen zum Tatvorwurf machen konnte. Das Potsdamer Landgericht verurteilte den zweifachen Kindermörder zu einer lebenslangen Freiheitstrafe.

Dieser Text ist in der Wochenendausgabe der Berliner Zeitung erschienen – jeden Sonnabend am Kiosk oder hier im Abo.